دو آسیبپذیری جدید RSC در Next.js؛ خطر اختلال سرویس و افشای کد منبع

در تاریخ ۲۱ آذر ۱۴۰۴ (۱۱ دسامبر ۲۰۲۵)، دو آسیبپذیری جدید با شناسههای CVE-2025-55184 و CVE-2025-55183 در React Server Components شناسایی شد که پروژههای Next.js مبتنی بر App Router را تحت تأثیر قرار میدهد. یکی از این ضعفها باعث ایجاد حلقه بینهایت و اختلال کامل سرویس میشود و دیگری امکان افشای کد کامپایلشده توابع سمت سرور را فراهم میکند. نسخههای اصلاحشده منتشر شده و هیچ راهکار موقتی جز ارتقا وجود ندارد.

جزئیات هشدار امنیتی

تیم Next.js بههمراه توسعهدهندگان React اعلام کردهاند که در جریان بررسی وصلههای مربوط به آسیبپذیری بحرانی React2Shell، دو نقص امنیتی جدید در پروتکل React Server Components (RSC) شناسایی شده است. این آسیبپذیریها در لایه بالادستی React ریشه دارند و اثر آنها در پروژههای Next.js که از App Router استفاده میکنند مشاهده میشود.

برخلاف React2Shell (CVE-2025-66478)، این دو آسیبپذیری جدید امکان Remote Code Execution را فراهم نمیکنند، اما همچنان تهدید جدی برای پایداری و محرمانگی اپلیکیشنها محسوب میشوند.

۱. اختلال در سرویس (Denial of Service) – CVE-2025-55184 / CVE-2025-67779

این آسیبپذیری با شدت High طبقهبندی شده است. مهاجم میتواند با ارسال یک درخواست HTTP خاص به هر endpoint مبتنی بر App Router، فرآیند deserialization را به گونهای تحریک کند که وارد یک حلقه بینهایت شود. نتیجه این وضعیت، قفل شدن پردازش سرور و ناتوانی کامل در پاسخگویی به درخواستهای بعدی خواهد بود.

نکته مهم اینکه وصله اولیه برای CVE-2025-55184 کامل نبوده و نقص بهطور نهایی با شناسه جدید CVE-2025-67779 برطرف شده است. کاربرانی که پیشتر به نسخههای توصیهشده اولیه ارتقا دادهاند، باید مجدداً به نسخههای جدیدتر بهروزرسانی کنند.

۲. افشای کد منبع (Source Code Exposure) – CVE-2025-55183

این آسیبپذیری با شدت Medium ارزیابی شده است. در این حالت، یک درخواست HTTP دستکاریشده میتواند باعث شود یک Server Function، کد کامپایلشده سایر Server Functionها را بازگرداند.

پیامدهای احتمالی این نقص عبارتاند از:

- افشای منطق تجاری و ساختار داخلی برنامه

- نشت اطلاعات حساس

- افزایش ریسک مهندسی معکوس اپلیکیشن

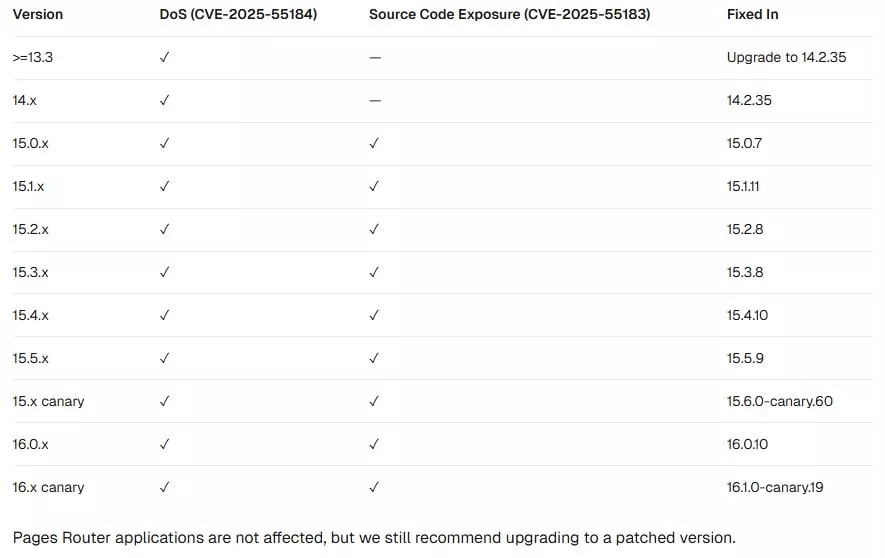

نسخههای آسیبپذیر و نسخههای اصلاحشده

این آسیبپذیریها تنها پروژههای Next.js مبتنی بر App Router را تحت تأثیر قرار میدهند. اپلیکیشنهای Pages Router آسیبپذیر نیستند، اما ارتقا همچنان توصیه میشود.

اقدام ضروری

هیچ راهکار موقتی برای این آسیبپذیریها وجود ندارد و تنها راه مقابله، ارتقای نسخه Next.js است. کاربران میتوانند از ابزار رسمی معرفی شده برای بررسی و اعمال بهروزرسانی استفاده کنند:

تحلیل ریسک

این رخداد نشان میدهد که حتی پس از رفع یک آسیبپذیری بحرانی مانند React2Shell، بررسیهای امنیتی میتوانند ضعفهای پنهان دیگری را آشکار کنند. در پروژههای مدرن مبتنی بر RSC، هرگونه نقص در فرآیند serialization و deserialization میتواند پیامدهای سنگینی برای دسترسپذیری و محرمانگی دادهها داشته باشد.

جمعبندی

دو آسیبپذیری جدید در React Server Components بار دیگر اهمیت بهروزرسانی مستمر Next.js را برجسته میکند. اگرچه این نقصها منجر به اجرای کد از راه دور نمیشوند، اما میتوانند باعث توقف کامل سرویس یا افشای کد منبع شوند. برای تیمهای توسعه، بهویژه در پروژههای تجاری و سازمانی، ارتقای فوری نسخه و بازبینی نحوه مدیریت اسرار (Secrets) اقدامی حیاتی است.

12بازدید