چرا DNS مهمتر از همیشه است؟

قطعیهای اخیر در سرویسهای ابری آمازون (AWS) و مایکروسافت، بار دیگر نشان دادند که اینترنت مدرن با وجود میلیاردها اتصال، سرویس و دستگاه، هنوز روی چند لایه زیرساختی «ساکت اما حیاتی» استوار است؛ در قلب این لایهها «سامانه نام دامنه» یا همان DNS قرار دارد؛ سیستمی که اگر بلرزد، نهفقط وبسایتها و اپلیکیشنها، بلکه خودِ سامانههای مانیتورینگ، گزارش رخداد و حتی راهکارهای امنیتی هم از کار میافتند.

در پی قطعیهای اخیر AWS و مایکروسافت، بار دیگر نقش حیاتی DNS در پایداری و اعتمادپذیری اینترنت روشن شد. این گزارش توضیح میدهد DNS چگونه کار میکند، تفاوت لایههای Recursive و Authoritative چیست، در رخداد AWS چه مشکلی در لایه Recursive ایجاد شد و چرا با وجود سالم بودن رکوردهای Authoritative، کاربران همچنان به سرویسها دسترسی نداشتند. سپس سیر تکامل تابآوری DNS (از سرورهای ثانویه تا معماری Anycast و چندارائهدهندهای)، نقش DNS در اعتماد دیجیتال (DNSSEC، احراز هویت ایمیل، گواهیهای TLS و معماری Zero Trust) و در نهایت، اصول طراحی یک راهبرد قدرتمند DNS برای سازمانها شامل چندارائهدهندهای کردن، توزیع جغرافیایی، مانیتورینگ مستمر و خودکارسازی تغییرات تشریح میشود. پیام اصلی گزارش روشن است: DNS دیگر «سرویس فراموششده» نیست؛ بخشی از اعصاب مرکزی اقتصاد دیجیتال است و باید مانند زیرساخت حیاتی روی آن سرمایهگذاری شود.

۱. قطعیهای AWS و مایکروسافت؛ زنگ خطر برای زیرساخت نامرئی اینترنت

اینترنت امروز، مجموعهای از میلیاردها اتصال، سرویس و دستگاه است؛ اما این جهان بهظاهر پیچیده، روی چند پروتکل و سامانه پایهای میچرخد که یکی از مهمترین آنها DNS است.

در قطعی اخیر AWS در منطقه US-East-1، شرکتها فقط با مشکل پردازش درخواست یا Down شدن سایت مواجه نشدند؛ بسیاری حتی نمیتوانستند گزارش خطا، ارسال لاگ یا آلارم مانیتورینگ را انجام دهند، چون سیستمها قادر به یافتن آدرس سامانههای گزارشدهی و مانیتورینگ نبودند.

به بیان ساده:

- رکوردها و سرویسهای اصلی فعال بودند،

- اما سامانهای که «نامها را به آدرس» ترجمه میکند دچار مشکل شد،

- و همین برای زمینگیر شدن دهها سرویس کافی بود.

این رخدادها برای متخصصان امنیت و زیرساخت، یک پیام قدیمی را دوباره تکرار کرد:

DNS «آپشن» یا جزئی از حاشیهٔ شبکه نیست؛ بافتِ اتصالدهندهٔ همه سرویسهای ابری و مدرن است.

۲. DNS چیست و چگونه کار میکند؟

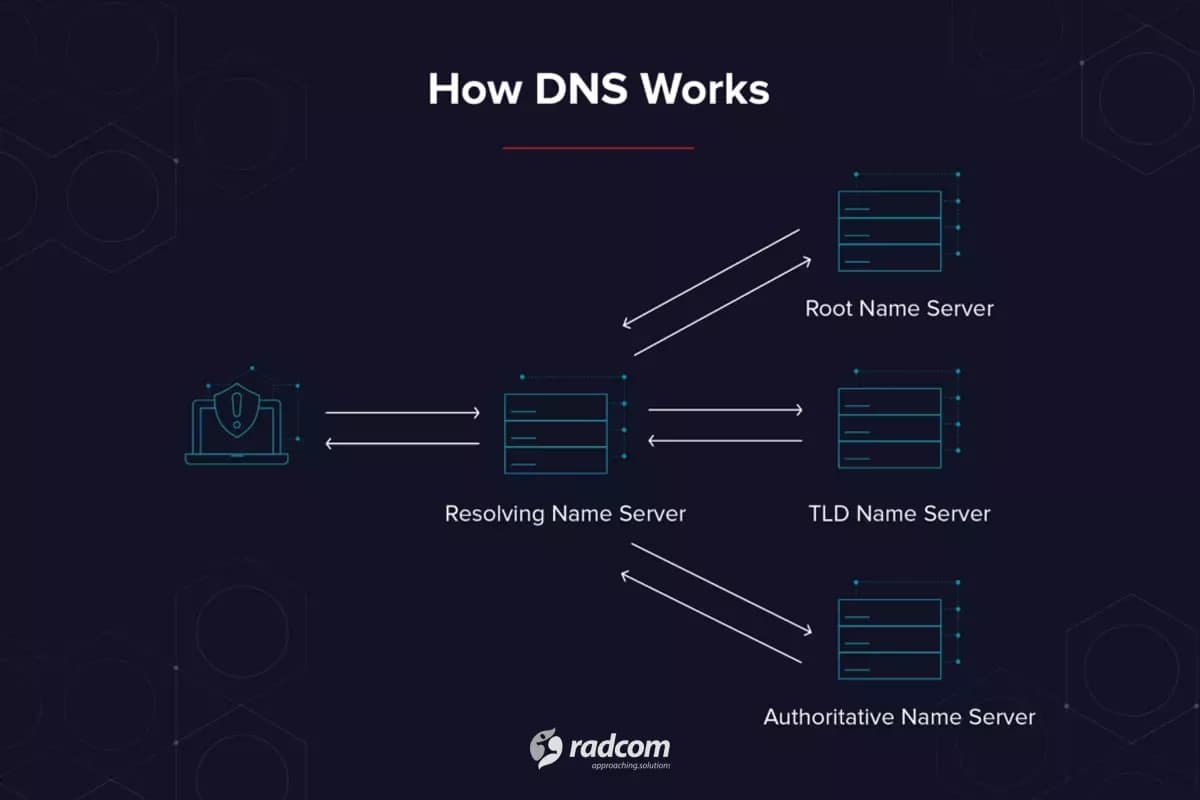

تقریباً هر تعامل دیجیتالی – از باز کردن یک سایت تا ارسال ایمیل – با یک درخواست DNS شروع میشود. وقتی در مرورگر، Radcom.co را وارد میکنید، دستگاه شما ابتدا باید بداند این نام متناظر کدام آدرس IP است تا بتواند به سرور درست متصل شود.

در این فرآیند دو لایه اصلی نقش دارند:

۲.۱. DNS بازگشتی (Recursive DNS)

Recursive Resolver همان سامانهای است که «بهجای کاربر» دنبال جواب میگردد:

- ابتدا کش (Cache) خود را بررسی میکند؛

- اگر پاسخی نداشته باشد، به سرورهای دیگر سر میزند؛

- در نهایت، به سراغ سرورهای Authoritative میرود تا پاسخ نهایی را بگیرد.

این Resolverها معمولاً توسط:

- ISPها،

- شبکههای سازمانی،

- پلتفرمهای ابری،

- یا ارائهدهندگان تخصصی DNS

ارائه میشوند. کاربر نهایی، مستقیم با آنها سروکار ندارد، اما هر بار به اینترنت میرود، عملاً از آنها استفاده میکند.

۲.۲. DNS مرجع (Authoritative DNS)

Authoritative DNS «منبع حقیقت» برای یک دامنه محسوب میشود و رکوردهای رسمی زیر را نگهداری میکند:

- A / AAAA (آدرس IP)،

- MX (ایمیل)،

- TXT (سیاستها و احراز هویت)،

- CNAME (نام مستعار)

این سرورها در سلسلهمراتب زیر روت و دامنههای سطح بالا (.com، .org، .ir و …) قرار میگیرند و توسط مالک دامنه یا ارائهدهنده DNS مدیریت میشوند.

وقتی کاربر میپرسد «Radcom.co کجاست؟»، Recursive Resolver:

- ابتدا به روت و TLD میرود،

- سپس به Authoritative مربوط به Radcom.co،

- و در نهایت، IP مقصد را تحویل میگیرد.

۲.۳. دو نقش متفاوت، اهمیت برابر

- Recursive DNS: نماینده کاربر، مسئول جستوجو و کش.

- Authoritative DNS: منبع حقیقت، نگهدار رکورد رسمی.

قطعی اخیر AWS نشان داد که حتی اگر Authoritative کاملاً سالم باشد، اختلال در لایه Recursive کافی است تا «کاربر عملاً به هیچچیز نرسد».

۳. چه اتفاقی در قطعی AWS افتاد؟

تحلیلها نشان میدهد مشکل، عمدتاً در لایه Recursive و کنترلپلین داخلی AWS رخ داد:

- زیرساخت Resolverهای بازگشتی دچار اختلال شد،

- سیستمها دیگر نمیتوانستند «نامها را به IP ترجمه کنند»،

- در حالی که رکوردهای Authoritative برای آن دامنهها همچنان سالم و از بیرون قابل Resolve بودند.

تفاوت مهم اینجاست:

- Authoritative DNS خراب نشده بود؛

- اما Recursive به آن دسترسی نداشت یا پاسخها را به کلاینتها نمیرساند.

تشبیه دقیق:

همه تابلوهای راهنمای شهر سر جای خود هستند، اما هیچکس دیگر سواد خواندن آنها را ندارد. نقشه وجود دارد، اما سیستم ناوبری، از کار افتاده است.

پیامد جانبی این نوع قطعی:

- سامانههای پایش (Monitoring)

- سامانههای ثبت رخداد (Logging / Incident Reporting)

خودشان هم برای رسیدن به EndPointهایشان به DNS نیاز دارند؛ وقتی DNS از کار بیفتد، خودِ سیستمهای گزارشدهی هم نمیتوانند «اعلام خطر» کنند.

به همین دلیل، در اینگونه رخدادها، وضعیت از بیرون «کامل خاموش» به نظر میرسد؛ چون حتی چراغ هشدار هم به ما نمیرسد.

۴. تکامل تابآوری DNS؛ از سادگی تا چندارائهدهندهای

DNS در طراحی اولیه، برای دنیای کوچک، کاربران محدود و زیرساخت پایدار ساخته شده بود؛ نه برای اینترنت ابری و چندقارهای امروز. با رشد وابستگی، راهبردهای تابآوری هم تکامل پیدا کردند:

- سرورهای ثانویه (Secondary NS) برای هر Zone،

- Anycast Routing برای پخش یک IP بین دهها نقطه جغرافیایی،

- میزبانی جغرافیایی متنوع (Geo-distributed)،

- و در سالهای اخیر، DNS چندارائهدهندهای (Multi-Provider / Multi-Cloud DNS).

۴.۱. تابآوری در لایه Authoritative

- داشتن چند سرور نام در چند دیتاسنتر و چند قاره،

- استفاده از Anycast برای توزیع بار و نزدیک شدن به کاربر،

- استفاده همزمان از دو ارائهدهندهٔ DNS معتبر.

نتیجه: اگر یک مرکز داده یا یک شبکه دچار مشکل شود، پاسخ DNS از مسیر دیگری ادامه پیدا میکند.

۴.۲. تابآوری در لایه Recursive

- تعریف چند Resolver برای کاربران و سرورها (Local + Public + Provider DNS)،

- استفاده از Resolverهای مجزا در چند شبکه مستقل،

- طراحی Application بهگونهای که در صورت شکست یک Resolver، سریعاً سراغ بعدی برود.

واقعیت امروز:

تنها ایمن کردن Authoritative کافی نیست؛ اگر لایه Recursive محافظت نشود، کل زنجیره میشکند.

۵. DNS و اعتماد دیجیتال؛ فقط «آدرسدهی» نیست

DNS فقط یک دفترچه تلفن اینترنتی نیست؛ بخش مهمی از سیستم هویت و اعتماد در فضای آنلاین است.

۵.۱. DNSSEC؛ امضای دیجیتال برای پاسخهای DNS

DNSSEC (DNS Security Extensions) لایهای از امضای رمزنگاریشده روی پاسخهای DNS است که کمک میکند:

- پاسخ دریافتی واقعاً از سرور Authoritative باشد،

- و در مسیر راه، توسط Recursive یا زیرساخت شبکه دستکاری نشده باشد.

به این ترتیب، حملههایی مثل Cache Poisoning یا Spoofing که کاربر را به نسخه جعلی یک سایت هدایت میکنند، سختتر و قابل تشخیص میشوند.

۵.۲. نقش DNS در لایههای دیگر اعتماد

DNS در عمل، پایهٔ بسیاری از مکانیسمهای اعتماد دیگر است:

- TLS / HTTPS

- اعتبار گواهیها به نام دامنه گره خورده است.

- اشکال در DNS میتواند به خطاهای زنجیرهٔ گواهی و اخطارهای امنیتی منجر شود.

- احراز هویت ایمیل (SPF, DKIM, DMARC)

- تمام این مکانیزمها روی رکوردهای TXT و سایر رکوردهای DNS سوار شدهاند.

- خطای DNS میتواند ایمیلها را اسپم، بلاک یا به کلی نامعتبر کند.

- معماریهای Zero Trust و دسترسی امن

- بسیاری از راهکارهای دسترسی امن، ترافیک را مبتنی بر نام دامنه و رکوردهای DNS هدایت میکنند.

- قطع DNS یعنی شکستن جریان احراز هویت و روتینگ امن.

بنابراین، DNS در عمل یک پایگاه داده توزیعشده هویتی است؛ نه فقط یک سیستم مسیریابی.

۶. راهبرد پیشنهادی برای DNS سازمانی

برای اینکه یک سازمان زیرساخت DNS خود را از سطح «لولهکشی» به سطح «زیرساخت حیاتی» ارتقاء دهد، چند اصل کلیدی باید رعایت شود:

۶.۱. DNS را زیرساخت حیاتی ببینید، نه وظیفهٔ فرعی IT

DNS باید در همان سطح بحثهای زیر دیده و طراحی شود:

- امنیت سایبری،

- تداوم کسبوکار (BCP / DR)،

- و انطباق (Compliance)

- مالکیت و مسئولیت DNS باید شفاف باشد؛ «مسئول مشخص، فرآیند مشخص، سناریوی بحران مشخص».

۶.۲. راهبرد چندارائهدهندهای و چندابری

- استفاده از چند ارائهدهنده Authoritative DNS برای دامنههای حیاتی،

- طراحی Zoneها بهگونهای که در صورت اختلال در یک Provider، دیگری بلافاصله پاسخگو باشد،

- جلوگیری از ایجاد «Single Point of Failure» در سطح DNS.

۶.۳. تمرکز بر افزونگی و دسترسپذیری بالا

- توزیع جغرافیایی سرورها در چند منطقه و چند شبکه مستقل،

- استفاده از Anycast برای کاهش تأخیر و افزایش تابآوری،

- طراحی Failover خودکار رکوردها برای سرویسهای حساس.

۶.۴. فعالسازی DNSSEC برای تمام دامنههای کلیدی

- امضای ناحیهها (Zones) و انتشار رکوردهای DS در ریشهٔ TLD،

- اطمینان از پشتیبانی کامل ارائهدهنده DNS و Registrar از DNSSEC،

- مانیتورینگ سلامت زنجیرهٔ امضا تا از بروز خطاهای ناخواسته جلوگیری شود.

۶.۵. مانیتورینگ مستمر و تحلیل ترافیک DNS

- پایش پیوستهٔ:

- الگوهای Query،

- حجم ترافیک،

- نرخ خطاها،

- و رفتارهای غیرعادی (مثلاً الگوهای DDoS یا اسکن).

- استفاده از لاگهای DNS بهعنوان منبع ارزشمند تشخیص تهدید و عیبیابی.

۶.۶. خودکارسازی (Automation) برای سرعت و دقت

- خودکار کردن:

- بهروزرسانی رکوردها،

- صدور/تمدید گواهیها،

- تغییردادن IPها در سناریوهای Failover یا مهاجرت.

- کاهش خطای انسانی و زمان انتشار تغییرات، خصوصاً در محیطهای ابری و CI/CD.

۷. تابآوری از طریق افزونگی و طراحی آگاهانه

رخدادهای اخیر نشان دادند:

- Authoritative و Recursive DNS هر دو حیاتیاند، اما آسیبپذیریهای متفاوتی دارند.

- Authoritative «حقیقت» را نگه میدارد؛ Recursive «آن حقیقت را به کاربر میرساند».

- تابآوری واقعی یعنی حفاظت همزمان از هر دو لایه.

وقتی یکی از این لایهها دچار مشکل شود، اینترنت – یا دستکم بخش بزرگی از آن – میلرزد. اما با:

- طراحی چندارائهدهندهای،

- معماری Anycast،

- توزیع جغرافیایی،

- مانیتورینگ مستمر،

- و خودکارسازی تغییرات،

سازمانها میتوانند کاری کنند که حتی در صورت بروز اختلال در یک ارائهدهندهٔ بزرگ ابری، سرویس خودشان برای کاربر نهایی در دسترس بماند.

در نهایت، DNS فقط یک «پروتکل» نیست؛ سیستم عصبی دنیای متصل امروز است. اعتماد دیجیتال، شهرت برند و تداوم اقتصادی بسیار بیشتر از آنچه بهنظر میرسد، به پایداری آن گره خورده است. شاید این قطعی در تیتر خبرها فراموش شود، اما پیام آن باید در معماری زیرساختها باقی بماند:

روی DNS همانقدر سرمایهگذاری کنید که انگار بقای کسبوکارتان به آن وابسته است؛ چون واقعاً همینطور است.

14 آذر 1404

19بازدید